インストール対象のDom0は、DRAC III付きPowerEdge 2650。事前にDRACへTELNETで接続できるよう設定しておく。その手順については、『Dell Remote Access ControllerへのTELNET接続』を参照して欲しい。

作業用PCから、Dom0へTELNETで接続する。TELNET接続で使用するユーザ名およびパスワードは、DRACのもの(『DRACユーザ・パスワードの変更』参照)。

ここでは、TELNET端末にTeraTerm Pro (with SSH2)を用いた。TeraTermの場合、漢字コードはUFT-8、背景色を黒にしておいた方がよい。DRACから送られてくる文字がそうなっているためだ(gnome-terminalやxtermの場合は、特に設定変更の必要はない)。

TELNET接続後、

TELNET接続後、connect videoコマンドでDom0のコンソールに接続する。コマンド実行直後、以下の様にファンクションキーなどの特殊キーの入力方法が表示される。Connected to video. To end, use the key sequence "<CR>~.".この後の作業の中に使用する必要があるのは、PXE起動を指定するための「<ESC>@」([F12])、接続を切るための「<CR>~.」。キーシーケンスを憶えておく。

Press the spacebar to pause...

KEYMAPPING FOR CONSOLE REDIRECTION:

Use the "<ESC>R<ESC>r<ESC>R" key sequence for <CTRL-ALT-DEL>

Use the "<ESC><n>" key sequence for the Function <n> Key.

for <n> = 1,2,3, ..., 9

Use the "<ESC>0" key sequence for the Function 10 Key.

Use the "<ESC>!" key sequence for the Function 11 Key.

Use the "<ESC>@" key sequence for the Function 12 Key.

Use the "<ESC>h" key sequence for the Home Key.

Use the "<ESC>k" key sequence for the End Key.

Use the "<ESC>+" key sequence for the Insert Key.

Use the "<ESC>-" key sequence for the Delete Key.

Use the "<ESC>?" key sequence for the Page Up Key.

Use the "<ESC>/" key sequence for the Page Down Key.

Use the "<ESC>^Cx" key sequence for <CTRL-x> where:

^C is <CTRL-c>, and x is one of h, i, j, m.

Use the "<ESC>^Ax" key sequence for <ALT-x> where:

^A is <CTRL-a>, and x is any letter, a through z.

この後、本体の電源が入っていなかったり、コンソールにグラフィカルな画面が表示されていると、次のような画面が表示される。

ここでDom0を再起動すると、Dom0のコンソール画面が転送され始める。

ここでDom0を再起動すると、Dom0のコンソール画面が転送され始める。 ここで、PXE Bootを指定する。[F12]を押す代わりに、前述の通り「<ESC>@」と入力する。

ここで、PXE Bootを指定する。[F12]を押す代わりに、前述の通り「<ESC>@」と入力する。 画面右上に「Attemtpting PXE Boot」と表示されていることに注意。

画面右上に「Attemtpting PXE Boot」と表示されていることに注意。しばらくすると、PXE起動によってDHCPが開始される。

続いて、TFTPによるブートイメージのダウンロードが行われ、ネットワークインストールが開始される。

続いて、TFTPによるブートイメージのダウンロードが行われ、ネットワークインストールが開始される。 Anacondaが起動され、CentOSのインストールが開始される。

Anacondaが起動され、CentOSのインストールが開始される。 パッケージの依存性が検査される。

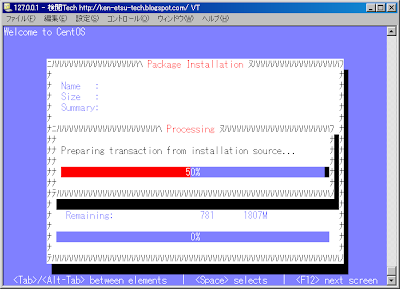

パッケージの依存性が検査される。 パッケージのダウンロードとインストールの準備。

パッケージのダウンロードとインストールの準備。 パッケージのダウンロードとインストールが開始される。所要時間は約10分間。

パッケージのダウンロードとインストールが開始される。所要時間は約10分間。 パッケージインストール後の設定が実行される(%postスクリプトではない)。

パッケージインストール後の設定が実行される(%postスクリプトではない)。 通常、ここで再起動に移るが、%postセクションを記述していれば、%postスクリプトが実行される。DELL OpenManageをダウンロードするため、かなり時間がかかる。

通常、ここで再起動に移るが、%postセクションを記述していれば、%postスクリプトが実行される。DELL OpenManageをダウンロードするため、かなり時間がかかる。 %postスクリプトが終了すると、再起動に移る。

%postスクリプトが終了すると、再起動に移る。

OS起動後、GDMのグラフィカルなログイン画面が表示されると、DRACの出力が停止する。

OS起動後、GDMのグラフィカルなログイン画面が表示されると、DRACの出力が停止する。 「<CR>~.」を入力し、作業を終了する。

「<CR>~.」を入力し、作業を終了する。Dom0のコンソールには、GDM画面が表示されている。

『DRACでリモートからCentOS 5.1をAnaconda Kickstartで完全自動PXEインストール・その1』

『DRACでリモートからCentOS 5.1をAnaconda Kickstartで完全自動PXEインストール・その2』

『DRACでリモートからCentOS 5.1をAnaconda Kickstartで完全自動PXEインストール・その3』